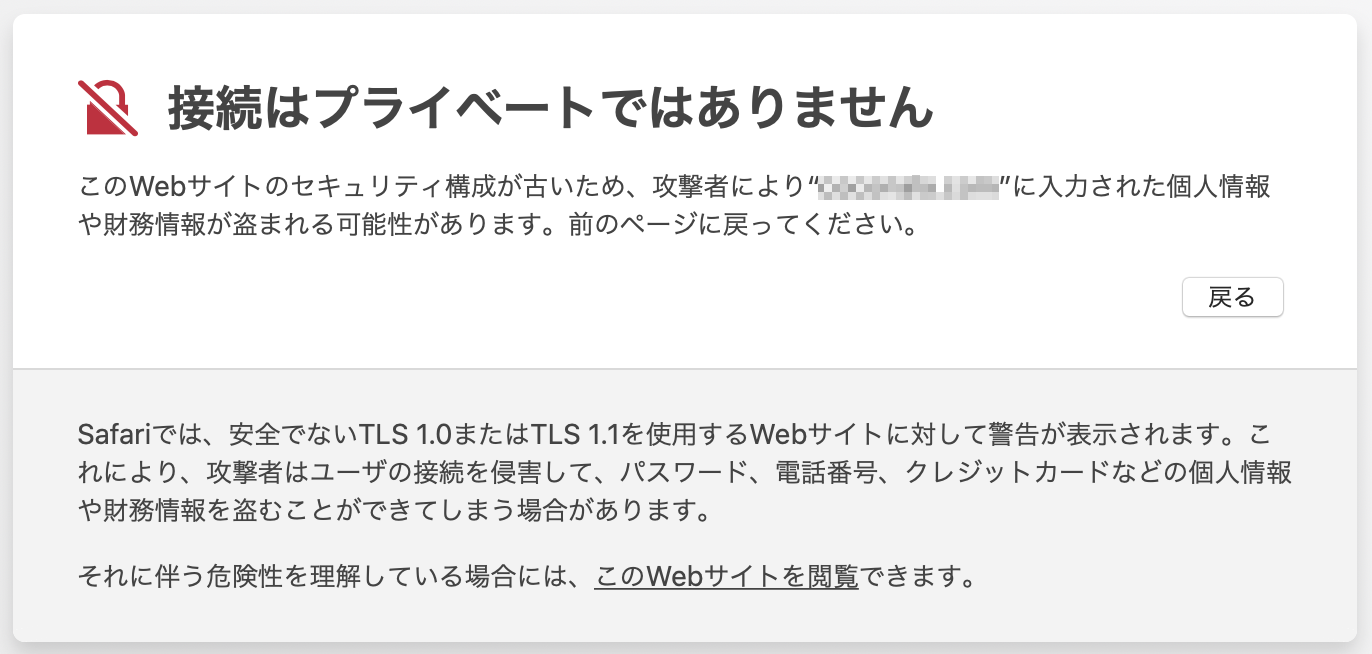

常時SSL(TLS)化の流れの中、WebサイトへアクセスしようとするとSafariで警告が返されることがあります。

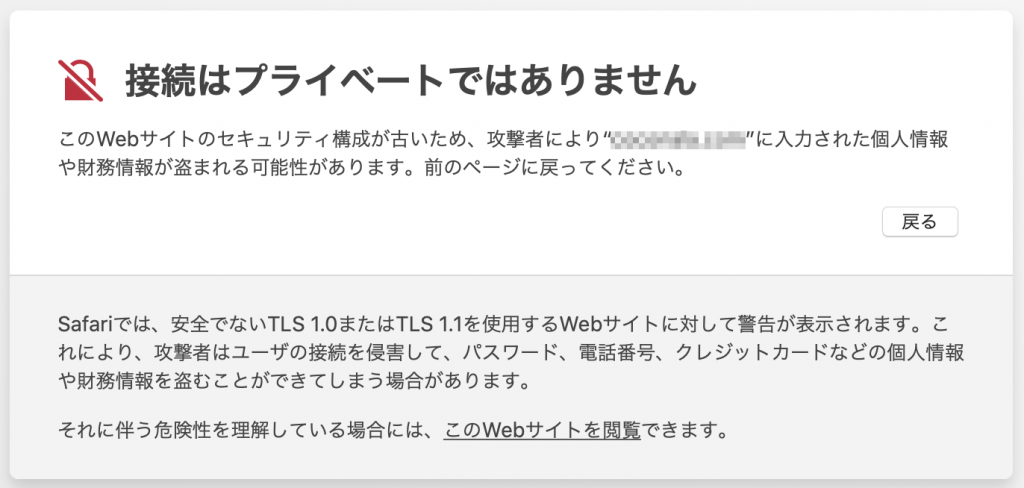

TLS 1.0/1.1はセキュリティ上脆弱なため1.2以上を使うことが推奨されています。このようなエラーが出るサイトはセキュリティメンテナンスがなされていないため、これだけで「危険性を理解しているから閲覧する」どうかの判断は難しいところですが、普段アクセスしている危険のない一般的なサイトであればアクセスしてもよいと思われます。しかし、より安全にアクセスを試したい場合はFirefox + NoScript + AdBlock/AdGuardでJavaScriptを無効にしてアクセスするなど、安全化プラグインを導入したブラウザと分けてアクセスするサイトを選ぶのが良いでしょう。

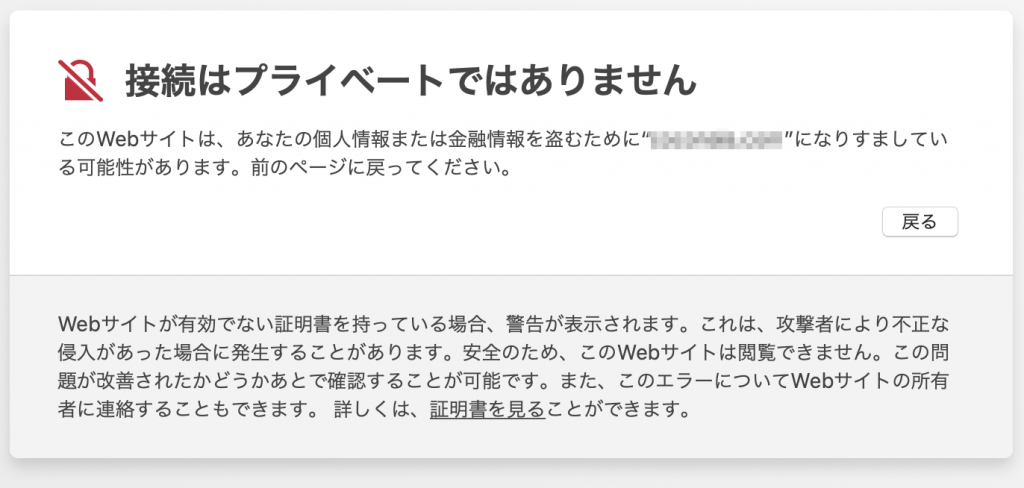

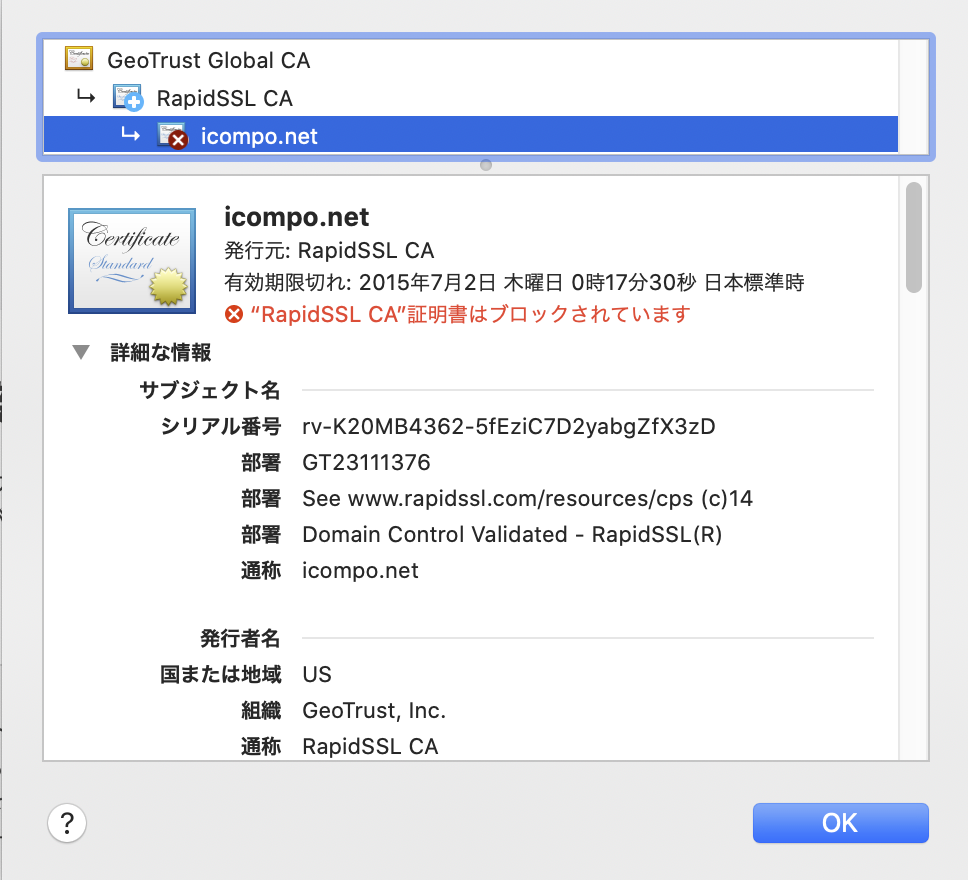

サーバーの設定ミスなどでFQDNとSSLサーバー証明書に書かれているSubject/SAN情報が一致していない場合が該当しますが、設定ミスでなくともこうしたエラーが頻発するサイトも多く見受けられます。実際にどんな証明書が返されているかを見てみると、例えば下記のように実際にアクセスしたFQDNと無関係のSSLサーバー証明書が返されていたりします。

よくアクセスするサイトでこのエラーが頻発するのでどんなWebサーバーを使用しているのか調べてみたところ、

Server: nginx

となっており、nginxが使われていました。このようにアクセスしたFQDNと異なるSSLサーバー証明書を返すのは、セキュリティ上非常に好ましくなく、見知らぬ人に見知らぬFQDNを知られてしまう問題となるため、設定ミスでなくこうした挙動をするようなWebサーバーを使用するのは論外と言えます。ふるさと納税のfurusato-tax.jpでもたまにどこかの代議士のサイトのFQDNのSSLサーバー証明書が返される問題が一時期頻発していましたが、今はcloudflareになっているようです。

同様の理由でSNIがない場合やIPアドレスによるSSL接続の時には自己認証局による自己サーバー証明書でFQDNもデタラメにしておくのがセキュリティ上好ましい設定です。

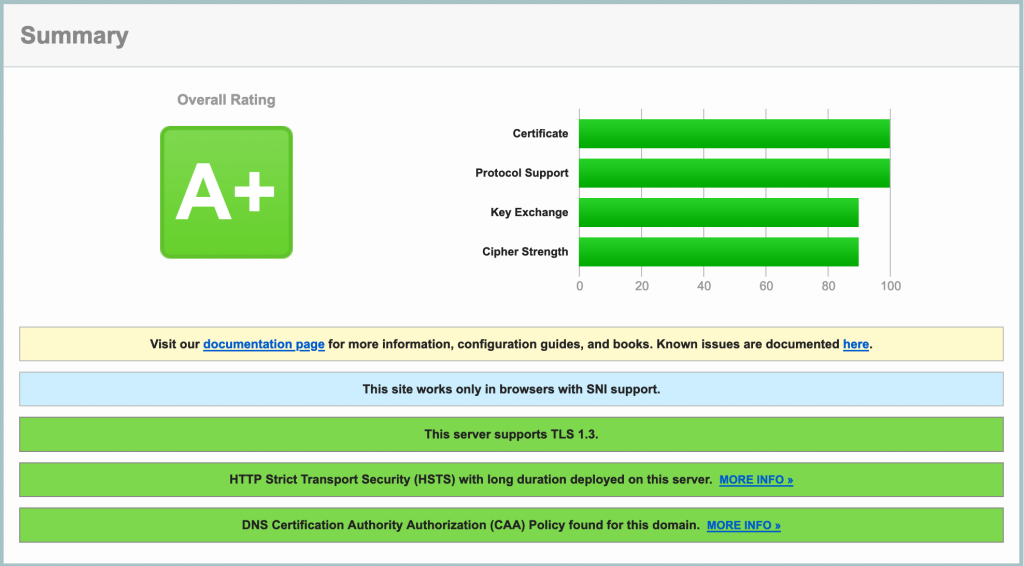

SSL(HTTPS)で公開しているWebサイトのセキュリティを調べるのに、QualysのServer SSL Testが便利です。

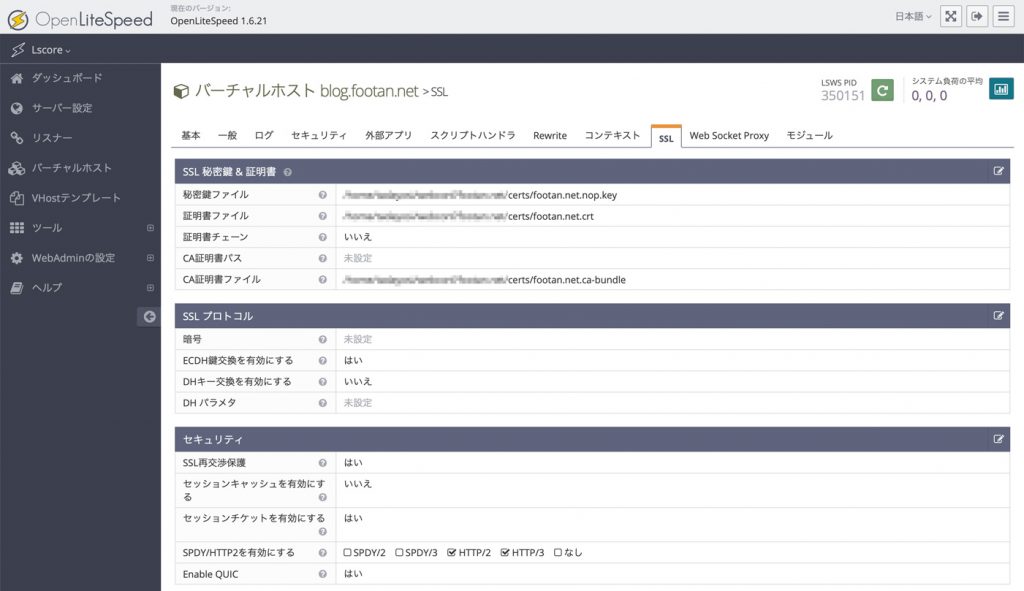

このように評価A+を取れるように設定するのが良いでしょう。このサイトでA+を取れていても数年後にはTLSのセキュリティ情勢の変化により評価Bになったりするため、時々チェックするようにしています。OpenLiteSpeedの場合、評価A+を取るための設定はとても簡単で、Web管理画面でSSLの設定を下記のようにするだけです。Apache、nginx、BIG-IPなんかで必要になるような面倒なCipher文字列の設定もいらないのはとても便利ですね。

コメント